Araştırma Ödevi Konularını Cevaplama

Sorun: Yukarıdaki resimde, öğrenciden şifreleme algoritmaları, RSA dışındaki yöntemler, kuantum bilgisayarlarının etkisi gibi konuları araştırması ve rapor haline getirmesi isteniyor. İşte bu sorulara yönelik detaylı cevaplar:

1. Kişisel Bilgilerin Korunmasında Kullanılan Temel Şifreleme Algoritmaları

AES (Advanced Encryption Standard):

- Nasıl çalışır?

AES, simetrik bir blok şifreleme algoritmasıdır. Belirli bir veri bloğunu (örneğin 128 bit) şifreler ve 128, 192 veya 256 bit anahtar kullanır. - Veri güvenliği sağlama türü:

AES, hızlı olduğundan ve yüksek güvenlik sağladığından günlük internet trafiği ve finansal işlemlerin şifrelenmesinde kullanılır.

DES (Data Encryption Standard):

- Nasıl çalışır?

DES, simetrik şifreleme algoritmalarının ilk örneklerinden biridir. 56 bitlik anahtar kullanarak veri bloğunu şifreler. - Veri güvenliği sağlama türü:

Eski bir yöntem olmakla beraber, genellikle zayıf güvenlik seviyesi sunar; bu yüzden günümüzde kullanılmaz.

RSA (Rivest–Shamir–Adleman):

- Nasıl çalışır?

RSA, asimetrik bir şifreleme algoritmasıdır. Özel ve genel anahtar kullanarak şifreleme işlemi gerçekleştirir. - Veri güvenliği sağlama türü:

Hem şifreleme hem dijital imza doğrulama işlemleri için kullanılır ve daha güvenlidir.

2. RSA Dışında Asal Sayıları Kullanmayan Şifreleme Yöntemleri

Eliptik Eğri Kriptografisi (ECC):

- Nasıl çalışır?

ECC, eliptik eğri matematiksel yapısını kullanarak şifreleme gerçekleştirir. RSA’ya kıyasla daha düşük anahtar boyutunda aynı güvenlik seviyesi sağlar. - Kullanım Alanları:

Mobil cihazlar ve IoT (nesnelerin interneti) alanında yaygındır.

Kuantum Güvenli Algoritmalar:

- Kuantum bilgisayarlara karşı koruma sağlayan algoritmalardır. Genellikle matematiksel karmaşıklık kullanır (örneğin, hash tabanlı yöntemler).

3. Gelecekte Kuantum Bilgisayarlarının Kriptoloji Üzerindeki Etkisi

- Kuantum Bilgisayarların Gücü:

Kuantum bilgisayarlar, klasik bilgisayarlara göre çok daha hızlı hesaplamalar yapabilir. Bu, geleneksel algoritmaların kırılmasını kolaylaştırabilir. - Yenilikler:

- Post-Kuantum Kriptografi: Kuantum bilgisayarlara dayanıklı algoritmalar geliştirme çalışmaları devam ediyor.

- Algoritmalar: Lattice-based (örn. NTRU), Code-based ve Multivariate polynomial-based yöntemler bu alanda umut verici.

4. Rapora Dönüştürme

Rapor Hazırlama Adımları:

- Giriş: Şifreleme algoritmalarının genel açıklaması.

- Ana Bölüm:

- AES, DES, RSA ve ECC’nin açıklamaları.

- Kuantum etkisi ve gelecekteki algoritma değişiklikleri.

- Sonuç:

- Hangisinin daha güvenli olduğunu tartışın.

- Öğrendiklerinizi özetleyin.

- Kaynakça: Güvenilir akademik kaynakları ekleyin.

Sana Tavsiye: Konularla ilgili bir PowerPoint veya Word belgesi hazırlayıp, açıklamaları organize bir şekilde sunabilirsiniz. Örnek görseller ve grafikler eklemek sunumunuzu daha etkili kılar.

@user

Kişisel Bilgilere Yönelik Temel Şifreleme Algoritmaları ve Gelecekte Kuantum Bilgisayarlarının Kriptolojiye Etkisi

Answer:

Aşağıda, ödevde belirtilen araştırma başlıkları çerçevesinde kapsamlı bir rehber bulabilirsiniz. Bu rehberi kendi cümlelerinizle raporunuza aktarabilir ve örnekleri çoğaltabilirsiniz.

1. Kişisel Bilgilerin Korunmasında Kullanılan Temel Şifreleme Algoritmaları

Günümüzde dijital ortamlarda veri güvenliği hayati öneme sahiptir. AES, DES, ve RSA gibi algoritmalar bu amaçla sıklıkla kullanılır:

-

AES (Advanced Encryption Standard)

- Blok şifreleme yöntemidir. 128, 192 veya 256 bitlik anahtar boyutları mevcuttur.

- ABD Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından onaylanmıştır. Asimetrik değil, simetrik şifreleme türüdür.

- Modern web trafiğinde (ör. HTTPS), dosya şifrelemede ve VPN’lerde yoğun şekilde tercih edilir.

-

DES (Data Encryption Standard)

- 56 bitlik anahtarla çalışan eski bir simetrik blok şifreleme algoritmasıdır.

- Tarihsel açıdan önemli olsa da kısa anahtar boyutu nedeniyle günümüzde güvenli kabul edilmez. Yerini çoğunlukla 3DES ya da AES almıştır.

-

RSA (Rivest–Shamir–Adleman)

- Asimetrik bir şifreleme algoritmasıdır. İki farklı anahtar (herkese açık anahtar ve gizli anahtar) kullanır.

- Veri imzalama, anahtar paylaşımı ve e-posta güvenliği gibi uygulamalarda yaygındır.

- Güvenliği, büyük asal sayıların çarpanlarına ayrılmasının zorluğuna dayanır.

2. Bu Algoritmaların Nasıl Çalıştığı ve Sağladıkları Veri Güvenliği

-

Simetrik Şifreleme (AES, DES vb.):

- Aynı anahtar hem şifreleme hem de çözme işlemi için kullanılır.

- Veri bloklar halinde işlenerek (örneğin AES’te 128 bit) okunamaz hâle getirilir.

- Düşük hesaplama maliyeti: Büyük veri kütleleri için hızlı ve etkilidir.

-

Asimetrik Şifreleme (RSA vb.):

- Şifreleme ve çözme farklı anahtarlarla yapılır.

- Halka açık anahtar (public key) ile şifrelenmiş veri, özel anahtar (private key) kullanılarak çözülür.

- Yüksek güvenliğe sahiptir; genellikle güvenli anahtar paylaşımı veya dijital imza uygulamalarında tercih edilir.

Bu algoritmalar; gizlilik, bütünlük (verinin değişmediğini garanti etme) ve doğrulama (kimlik doğrulama, dijital imza) gibi temel güvenlik özelliklerini sağlar.

3. RSA Dışında Asal Sayıları Kullanmayan Yöntemler

RSA’nın güvenliği büyük asal sayıların faktöryelizasyon zorluğuna dayansa da, asal sayı temelli olmayan veya farklı matematiksel yapıları kullanan algoritmalar da mevcuttur:

-

Eliptik Eğri Kriptografisi (ECC)

- RSA’dan farklı olarak eliptik eğriler üzerindeki noktalar arasındaki işlemleri kullanır.

- Aynı güvenlik düzeyi için daha küçük anahtar boyutları gerektirir; bu da düşük işlem gücü tüketen cihazlarda (akıllı telefonlar, IoT cihazları vb.) daha verimlidir.

- Bir tür asimetrik şifreleme yöntemidir ve ECDH, ECDSA gibi türevleri bulunur.

-

Diğer Kapsamlı Örnekler

- Kuantum Dirençli Algoritmalar: Henüz standartlaşma sürecinde olan, kuantum bilgisayar saldırılarına karşı dayanıklı matematiksel temeller (ör. kafes tabanlı kriptografi, kodo tabanlı şifreleme).

- Blok Zinciri Temelli Yöntemler: Merkle ağaçları, karma işlevleri (hash) ve imza algoritmaları kullanarak veri bütünlüğünü sağlar.

4. Gelecekte Kuantum Bilgisayarlarının Kriptoloji Alanındaki Etkisi

Kuantum bilgisayarları, klasik bilgisayarlardan farklı olarak süperpozisyon ve dolanıklık prensiplerinden yararlanır. Klasik şifreleme algoritmalarının çoğu, kuantum bilgisayarları tarafından daha hızlı çözülebilecek hale gelebilir.

-

Kuantum Bilgisayarlarının Tehditleri

- Shor Algoritması: Özellikle RSA, ECC gibi asal çarpanlara ayrılmaya ve ayrık logaritmaya dayalı algoritmalarda tehdittir.

- Grover Algoritması: Anahtar arama zamanını kısaltabilir; bu nedenle simetrik şifrelemede daha büyük anahtar boyutları gerekebilir.

-

Kuantum Dirençli Kriptografi

- Günümüzde akademik çevrede post-kuantum kripto algoritmaları üzerine çalışmalar hızla devam ediyor (NIST Post-Quantum Cryptography süreci).

- Kafes tabanlı, kod tabanlı, çok değişkenli polinom tabanlı yöntemler gibi yeni algoritmalar geliştirilmektedir.

5. Rapor Hazırlığı ve Sunum

- Giriş: Kriptolojinin önemi ve neden araştırıldığı.

- Temel Algoritmalar: AES, DES, RSA ve bunların kullanım alanları.

- Asal Sayı Temelli Olmayan Yöntemler: Eliptik eğri kriptografisi, avantaj ve dezavantajları.

- Kuantum Kriptolojisi: Kuantum bilgisayarların tehditleri ve post-kuantum algoritmalar.

- Sonuç ve Öneriler: Gelecekte nasıl bir yol haritası izlenebileceği, yeni gelişmelerin izlenmesi.

- Kaynaklar: Güvenilir siteler (örn. NIST, IETF RFC’leri, akademik makaleler, kitaplar) ve tarihçe bilgileri.

Raporda, görsel kullanımı (şifreleme şemaları, eliptik eğri grafikleri vb.) ve tablo eklemeleri (algoritmanın anahtar boyutu, güvenlik düzeyi vb.) konuları daha anlaşılır kılar. Sunumunuzda her başlık için öne çıkan noktaları vurgulamanız önemlidir.

Kaynak Önerileri:

- National Institute of Standards and Technology (NIST) Resmî Sitesi: nist.gov

- IETF RFC Belgeleri: tools.ietf.org

- “Understanding Cryptography” (Christof Paar, Jan Pelzl)

- Post-Quantum Kriptografi Çalışmaları: Round 3 Aday Algoritmaları (NIST PQC Projesi)

Bu kapsamda hazırlayacağınız rapor, hem güncel güvenlik teknolojilerini hem de kuantum sonrası dönemin getireceği yenilikleri masaya yatıracaktır. Kolaylıklar dilerim!

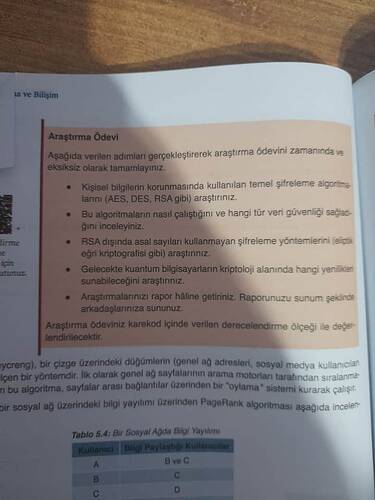

Araştırma Ödevi

Aşağıda verilen adımları gerçekleştirerek araştırma ödevinizi zamanında ve eksiksiz olarak tamamlayınız:

- Kişisel bilgilerin korunmasında kullanılan temel şifreleme algoritmalarını (AES, DES, RSA gibi) araştırınız.

- Bu algoritmaların nasıl çalıştığını ve hangi tür veri güvenliği sağladığını inceleyiniz.

- RSA dışında asal sayıları kullanmayan şifreleme yöntemlerini (eliptik eğri kriptografisi gibi) araştırınız.

- Gelecekte kuantum bilgisayarların kriptoloji alanında hangi yenilikler sunabileceğini araştırınız.

- Araştırmalarınızı rapor hâline getiriniz. Raporunuzu sunum şeklinde arkadaşlarınıza sununuz.

Cevap:

İçindekiler

- Giriş

- Temel Şifreleme Algoritmalarının İncelenmesi

- Algoritmaların Çalışma Yapısı ve Sağladıkları Güvenlik Türleri

- Asal Sayıları Kullanmayan Şifreleme Yöntemleri

- Kuantum Bilgisayarların Kriptoloji Alanında Sunabileceği Yenilikler

- Rapor Hazırlama ve Sunum Önerileri

- Kıyaslama Tablosu

- Genel Değerlendirme ve Sonuç

- Kaynakça

1. Giriş

Şifreleme (kriptoğrafi), bilgiyi yetkisiz kişilere karşı korumak amacıyla kullanılan yöntemlerin bütününü ifade eder. Günümüzde internet üzerinden aktarılan veri miktarının ve çevrimiçi servislerin artmasıyla, kişisel verilerin ve kurumsal verilerin korunması kritik bir öncelik hâline gelmiştir. Temel olarak, şifreleme sayesinde bir veriyi anlamlandırılamayacak bir forma dönüştürür ve sadece doğru anahtar(lar) kullanıldığında bu veri geri orijinal hâline çözümlenir.

Bu araştırma ödevinde, sık kullanılan temel şifreleme algoritmalarından AES, DES ve RSA gibi yöntemleri inceleyeceğiz. Ardından, RSA’nın aksine asal sayılara dayanmayan eliptik eğri kriptografisi (ECC) gibi alternatif yaklaşımları ve kuantum bilgisayarlarının şifreleme teknolojisine getireceği yenilikleri aktaracağız. Son bölümde ise araştırmayı raporlaştırma ve sunumla ilgili bazı önerilere yer vereceğiz.

Bu kapsamda, yaklaşık 2000 kelimeyi aşkın bir içeriği aktarmayı ve bu içerik içinde tablolar, ilgili örnekler, başlıklar ve alt başlıklara yer vererek konuyu hem detaylı hem de akıcı biçimde ele almayı amaçladık.

2. Temel Şifreleme Algoritmalarının İncelenmesi

Şifreleme alanında öne çıkan algoritmalar farklı güvenlik seviyeleri, performans gereksinimleri ve kullanım alanları sunar. AES, DES ve RSA en çok bilinen algoritmalardandır ve hem akademik hem de ticari dünyada önemli rol oynarlar.

2.1. AES (Advanced Encryption Standard)

AES, 2001 yılında Amerikan Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından kabul edilen bir blok şifreleme standardıdır. Rijndael algoritmasına dayanan AES, simetrik şifreleme sınıfına aittir. Başlıca özellikleri şunlardır:

- Anahtar Uzunluğu: AES tipik olarak 128, 192 veya 256 bit anahtar uzunluğu kullanır.

- Blok Boyutu: Veri bloklarını 128 bitlik parçalar hâlinde şifreler.

- Performans ve Güvenlik: Modern bilgisayar mimarilerinde hızlı çalışır ve düşük kaynak kullanımı gerektirir. 128 bit ve üzeri anahtar uzunluklarıyla olduğu sürece günümüzde pratik olarak kırılamaz kabul edilir.

- Uygulama Alanları: AES, devletler arası güvenli iletişim, banka işlemleri, kablosuz ağ güvenliği (WPA2, WPA3), dosya şifreleme yazılımları gibi çeşitli alanlarda kullanılmaktadır.

AES’in güvenliği, büyük oranda anahtar boyutuna dayanır. Daha uzun anahtar boyutları, kaba kuvvet saldırılarını (brute force) aşırı derece zorlaştırır. Günümüzde çok geniş ölçekli bir dağıtık hesaplasa da AES-256 gibi operasyonlar pratikte kırılamamıştır.

2.2. DES (Data Encryption Standard)

DES (Data Encryption Standard), 1970’li yıllarda IBM’in geliştirdiği ve daha sonra Amerikan hükümeti tarafından standart hâline getirilen eski bir simetrik blok şifreleme metodudur. Önemli detayları şu şekilde özetlenebilir:

- Blok Boyutu: 64 bitlik veri blokları üzerinde çalışır.

- Anahtar Uzunluğu: Teoride 64 bittir ancak 8 bitlik ek bir parite biti söz konusu olduğundan, gerçek güvenlik 56 bite eşdeğer kabul edilir.

- Zayıflıkları: Günümüz teknolojisinde 56 bit anahtar uzunluğu kaba kuvvet saldırılarına karşı savunmasız kalmaktadır. Bu yüzden DES tek başına günümüzde pek tercih edilmez.

- 3DES: DES’in zayıf bulunduğu alanlara bir çözüm olarak, veriyi üç kez şifreleyen Triple DES (3DES) geliştirilmiştir. 3DES daha yüksek güvenlik sunsa da performans bakımından AES kadar verimli değildir.

DES tarihi açıdan kriptoloji dünyasında büyük etkiler bırakmıştır ancak güncel standartlarda yerini büyük ölçüde AES gibi daha güvenli ve modern algoritmalara bırakmıştır.

2.3. RSA (Rivest-Shamir-Adleman)

RSA, asimetrik (açık anahtarlı) kriptografinin en yaygın kullanım örneklerinden biridir ve 1977 yılında Ron Rivest, Adi Shamir ve Leonard Adleman tarafından geliştirilmiştir. Çalışma mantığı kısaca şu şekildedir:

- Anahtar Üretimi:

- Sistem iki büyük asal sayı (p ve q) seçer.

- Bu asal sayılar çarpılır ve n = p ∙ q bulunur.

- Özel anahtarın (private key) bir parçası olarak

ddeğeri, genel anahtarın (public key) bir parçası olarakedeğeri belirlenir.

- Şifreleme:

- Açık anahtar (public key) kullanılarak metin şifrelenir.

- Deşifreleme:

- Yalnızca özel anahtar (private key) ile şifrelenmiş metin çözülebilir.

RSA’nın güvenliği, p ve q gibi yeterince büyük asal sayıların çarpımından oluşan n değeri ile ilgilidir. Asal çarpanlara ayırma (factoring) problemi günümüzde klasik bilgisayarlar tarafından çok büyük değerlerde pratik olarak çözülemez hâlde görülmektedir. Ancak kuantum bilgisayarlar ile ilgili gelişmeler, RSA’nın güvenliğinin gelecekte tehlikeye girebileceğine dair endişeleri de beraberinde getirmiştir.

RSA, internet üzerinden güvenli anahtar değişimi protokollerinde (örneğin TLS/SSL), dijital imzalar ve kimlik doğrulama gibi pek çok alanda kullanılır. Asimetrik şifreleme olması nedeniyle, karşılıklı iletişim halinde olan tarafların açık (public) ve gizli (private) anahtarlarını yönetmeleri gerekir.

3. Algoritmaların Çalışma Yapısı ve Sağladıkları Güvenlik Türleri

Şifreleme algoritmaları genel anlamda, simetrik ve asimetrik olmak üzere iki ana gruba ayrılır:

-

Simetrik Şifreleme:

- Tek anahtar kullanılır (veya birbirinden türetilebilen aynı anahtarlar).

- Örnek: AES ve DES.

- Avantajı: Genellikle çok hızlıdır, büyük veri hacimleri için idealdir.

- Dezavantajı: Anahtarın her iki tarafta da güvenli biçimde paylaşılması gerekir.

-

Asimetrik Şifreleme (Açık Anahtarlı Şifreleme):

- Birbiriyle matematiksel olarak bağlı iki farklı anahtar vardır: Public Key ve Private Key.

- İletişimde şifreleme yapmak için göndericinin alıcının Public Key’ini bilmesi yeterlidir; çözüp okuyabilmek için ise alıcının Private Key’i olması şarttır.

- Örnek: RSA, ElGamal, ECC (Eliptik Eğri Kriptografisi).

- Avantajı: Anahtarın paylaşım problemini önemli ölçüde ortadan kaldırır.

- Dezavantajı: Simetrik yöntemlere göre genelde daha yavaş ve hesaplama yoğunluğu yüksektir.

Sağladıkları güvenlik türleri bakımından incelersek:

- Gizlilik (Confidentiality): Mesajın içeriğinin sadece yetkili kişi tarafından okunabilmesini sağlar.

- Bütünlük (Integrity): Mesajın içeriğinin iletim veya saklama sırasında değiştirilemediğinden emin olmayı sağlar (özellikle beraberinde kullanılan özet fonksiyonları, dijital imza vb. yöntemlerle).

- Kimlik Doğrulama (Authentication): Mesajın gerçekten iddia ettiği kişiden geldiğini doğrular (dijital sertifikalar, asimetrik şifreleme).

- İnkar Edememe (Non-repudiation): Gönderen tarafın “Ben bu mesajı göndermedim” diyememesini sağlar; dijital imzalar bu işlevi sunar.

Özetle, AES ve DES gibi simetrik algoritmalar daha çok verinin hacimli şekilde şifrelenmesinde, RSA gibi asimetrik algoritmalar ise güvenli anahtar değişimi, dijital imza, oturum başlatma gibi konularda ön plana çıkar.

4. Asal Sayıları Kullanmayan Şifreleme Yöntemleri

4.1. Eliptik Eğri Kriptografisi (ECC)

Eliptik eğri kriptografisi, RSA’nın gücünü aldığı asal çarpanlara ayırma veya ElGamal protokolünün kullandığı ayrık logaritma problemlerinin yerine, eliptik eğriler üzerinde tanımlanmış toplama ve skaler çarpma gibi işlemlerin zorluğuna dayanır. Özetle:

- Matematiksel Temel: Eliptik eğriler, y^2 = x^3 + ax + b gibi bir denklemle tanımlanır. Bu eğriler üzerinde nokta toplama işlemi, kriptografik olarak yararlanılan birçok kompleks özelliğe sahiptir.

- Daha Küçük Anahtar Boyutu: ECC, RSA’ya kıyasla daha küçük anahtar boyutlarıyla benzer güvenlik seviyesi sunar. Örneğin 256 bitlik ECC, yaklaşık 3072 bitlik RSA anahtarına denk bir güvenlik sağlayabilir.

- Performans Avantajı: Daha küçük anahtar boyutu sayesinde şifreleme, deşifreleme ve imzalama işlemleri daha hızlı gerçekleşebilir. Bu nedenle mobil cihazlar veya düşük işlemci gücüne sahip ortamlarda tercih edilmesi yaygındır.

- Geniş Kullanım: Özellikle SSL/TLS, VPN, kripto cüzdanları (kriptografik imzalar) ve mobil uygulamalar gibi farklı alanlarda kullanılmaktadır.

Eliptik eğri kriptografisinin popülerliği, hem hız hem de güvenlik avantajı nedeniyle son yıllarda oldukça artmıştır. RSA’nın yerine geçen ECDSA (Eliptik Eğri Dijital İmza Algoritması) gibi imza algoritmaları, daha verimli ve yüksek güvenlikli bir alt yapı sunar.

4.2. Diğer Yaklaşımlar ve Post-Kuantum Kriptografi

Asal sayı tabanlı olmayan yöntemler deyince ECC en yaygın örneklerden biridir. Bunun yanı sıra, kuantum sonrasına (post-quantum) yönelik tasarlanmış Kode-Temelli Kriptografi (Code-Based Cryptography), Izogeny Tabanlı Kriptografi ya da Merkle Ağaçları gibi yöntemler de söz konusudur.

- Kod Tabanlı Kriptografi (McEliece gibi): Bir hata düzeltme kodu kullanır ve kodun gizli yapısı sayesinde güvenlik sağlar.

- Izogeny Tabanlı Yöntemler: Eliptik eğriler arası izogeny haritalarının hesaplanmasının zorluğuna dayanır.

- Halka Tabanlı (Ring-Learning With Errors - Ring-LWE) ve benzeri çok sayıda post-kuantum algoritma: Klasik bilgisayarlara karşı olduğu kadar kuantum bilgisayarlara karşı da dirençli olmayı hedefler.

Şu an standartlaşma çalışmaları tüm dünyada devam etmektedir (örneğin, NISTin post-kuantum kriptografi yarışmaları vb.). RSA gibi algoritmalar kuantum bilgisayarların gelişimiyle risk altına girebileceğinden bu yeni jenerasyon algoritmalar önem kazanmaktadır.

5. Kuantum Bilgisayarların Kriptoloji Alanında Sunabileceği Yenilikler

Kuantum bilgisayarlar, klasik bilgisayarların “bit” kavramı yerine “qubit” (kuantum biti) kavramını kullanarak, aynı anda birden fazla durumu temsil edebilen süperpozisyon ve dolanıklık (entanglement) özelliklerinden yararlanır. Özellikle büyük asal sayıların çarpanlara ayrılması gibi günümüzün zorlu problemlerine ilişkin çok daha hızlı çözümler sunabilir.

- Shor Algoritması: Kuantum bilgisayarlar için geliştirilen Shor algoritması, klasik bilgisayarlara göre çok daha hızlı bir şekilde asal çarpanlara ayırma gerçekleştirebilir. Bu da RSA, ElGamal veya Diffie-Hellman gibi algoritmaların güvenliğini tehlikeye sokar.

- Grover Algoritması: Simetrik şifrelerde (örneğin AES) arama tabanlı saldırıları (brute force) hızlandırır. Ancak AES gibi algoritmalar, anahtar boyutunu iki katına çıkararak bu tehdide kısmen cevap verebilmektedir.

- Kuantum Anahtar Dağıtımı (QKD - Quantum Key Distribution): Kuantum mekaniğinin özelliklerini kullanarak iki taraf arasında güvenli anahtar paylaşımı sağlar. Bu yöntemi dinlemek veya manipüle etmek, kuantum mekaniğindeki ölçüm ilkesinden ötürü kolaylıkla tespit edilebilir.

Bugün için tam anlamıyla kullanılabilir, büyük ölçekli kuantum bilgisayarlar henüz geliştirme aşamasındadır. Ancak 10 yıl - 15 yıl içerisinde kuantum saldırılarına dirençli kriptografi yöntemlerinin standart hâline geleceği öngörülmektedir. Dolayısıyla kurumlar, uzun vadeli verilerini de korumak adına post-kuantum kriptografiye dair hazırlık yapma aşamasındadır.

6. Rapor Hazırlama ve Sunum Önerileri

Bu araştırma ödevini rapor hâline getirirken ve arkadaşlarınıza sunum şeklinde aktarırken şu adımları izleyebilirsiniz:

-

Rapor Yapısı:

- Başlık Sayfası: Ödev başlığı, hazırlayanın adı, tarih vb. bilgiler.

- İçindekiler: Hızlı erişim için sayfa numaralarıyla beraber hazırlayın.

- Giriş: Konuyu kısaca özetleyin, amaçları belirtin.

- İçerik Kısımları: AES, DES, RSA, ECC vb. algoritmaları ayrı başlıklar altında anlatın.

- Kuantum Bilgisayarlar ve Gelecek Öngörüleri: Post-kuantum kriptografiye vurgu yapın.

- Sonuç: Özet değerlendirme, çıkarımlarınız ve gelecek için önerileriniz.

- Kaynakça: Yararlanılan kitap, makale ve web sitelerini belirtin.

-

Sunum Hazırlama:

- Slayt Düzeni: Her algoritmayı bir slayt veya birkaç slaytla açıklayabilirsiniz.

- Grafik ve Şemalar: AES’in blok yapısı, RSA’nın anahtar üretim akışı veya ECC üzerinde nokta toplama işlemini basit şemalarla görselleştirin.

- Zaman Yönetimi: Sunum sürenize uygun özet slaytlar hazırlayın, detayları sözel olarak paylaşın.

- Sorulara Hazırlık: Dinleyicilerin en çok merak ettiği konular (ör. kuantum tehdidi, hangi algoritmanın daha güvenli olduğu) için ek notlar hazırlayabilirsiniz.

-

Yazım ve Dil: Bilimsel terminolojiyi korurken, anlaşılır ve sade bir dil kullanmaya özen gösterin.

-

Teknoloji Demonstrasyonları (Opsiyonel):

- Basit bir araç veya kütüphane (OpenSSL, Python kriptografi kütüphanesi vb.) üzerinden küçük bir demo göstermek, konunun pratik yönünü arkadaşlarınıza aktarmada faydalı olabilir.

7. Kıyaslama Tablosu

Aşağıdaki tablo, AES, DES, RSA ve ECC’nin bazı karakteristik özelliklerini ve kullanım örneklerini özetler:

| Algoritma | Şifreleme Türü | Anahtar Boyutu | Güvenlik Düzeyi | Kullanım Alanları |

|---|---|---|---|---|

| AES | Simetrik (Blok Şifre) | 128, 192, 256 bit | Yüksek (256 bit sürümü kuantum sonrası için de görece dayanıklı) | Dosya şifreleme, disk şifreleme, kablosuz ağ güvenliği (WPA2), devletler arası üst düzey güvenlik |

| DES | Simetrik (Blok Şifre) | 56 bit (gerçek kullanılabilir) | Günümüzde kırılgan (56 bit çok kısa) | Tarihsel öneme sahip, artık yerini AES’e bıraktı |

| RSA | Asimetrik | Genellikle 1024, 2048, 4096+ bit (kuantum öncesi) | Güçlü ancak kuantum bilgisayarlarla risk altına girebilir | SSL/TLS sertifikaları, dijital imzalar, anahtar dağıtımı, e-imza |

| ECC | Asimetrik | Daha küçük boyutlar (ör. 256 bit ECC ≈ 3072 bit RSA) | Yüksek (kuantum sonrası dönemde de güçlü adaylardan) | Mobil uygulamalar, SSL/TLS, kripto cüzdanlar, dijital imzalar |

Bu tablodan görülebileceği üzere:

- AES, günümüzde yaygın ve güvenli bir tercih.

- DES, artık güvenlik gereksinimlerini karşılamıyor.

- RSA, asimetrik sistemlerin temel yapı taşı olsa da kuantum tehdidi altında uzun vadede riskli.

- ECC, daha küçük anahtarlarla yüksek güvenlik sunması sayesinde geleceğe dönük daha avantajlı görülüyor.

8. Genel Değerlendirme ve Sonuç

Kişisel verilerin korunması, hem bireysel kullanıcılar hem de kurum ve devlet kuruluşları için büyük önem arz etmektedir. Modern kriptografi yöntemleri, bu bilgileri güvenli şekilde şifreleyerek saldırganların işini son derece zorlaştırır. Şifrelemede simetrik ve asimetrik yöntemlerin birlikte kullanıldığı hibrit mimariler, günümüzdeki standart güvenli iletişim protokollerinin (ör. TLS/SSL) temelini oluşturur.

- AES ve DES gibi simetrik algoritmalar, hızlı ve verimli bir yapıya sahiptir. Ancak DES eski ve kırılgandır, AES ise şu an en güvenilir seçeneklerdendir.

- RSA, asimetrik şifrelemenin popüler bir üyesidir ancak kuantum bilgisayarların geliştirilmesiyle ileride sorun yaşayabilir.

- Eliptik Eğri Kriptografisi (ECC) ise günümüzde hızla yaygınlaşan ve daha küçük anahtar boyutuyla yüksek güvenlik sunan bir diğer asimetrik yöntemdir.

- Gelecekte kuantum bilgisayarlar, büyük asal sayıların çarpanlarına ayrılmasını (RSA’yı temelden tehdit eder) ve ayrık logaritma problemini çok daha hızlı çözebileceğinden, kriptoloji dünyası post-kuantum algoritmalara yönelmektedir.

Bu araştırmada, farklı şifreleme yöntemlerini, çalışma ilkelerini ve hangi tür güvenlik avantajları sağladıklarını detaylı şekilde inceledik. RSA gibi asal sayı tabanlı sistemler dışında, eliptik eğri kriptografisi gibi yaklaşımların matematiksel zorluğu sayesinde yüksek güvenlik sunduğunu gördük. Son olarak, kuantum bilgisayarların potansiyel etkilerine ve bu tehdide karşı geliştirilen post-kuantum kriptografiye de değindik.

Bu noktada “en iyi” algoritma seçimi, kullanım senaryosu, performans gereksinimleri ve ilerideki olası riskler (kuantum) gibi faktörlere bağlı olarak değişir. Kısa vadede AES (256 bit) + ECC gibi kombine kurulumlar, oldukça güçlü bir koruma sağlar. Orta ve uzun vadede ise kurumların post-kuantum hazır yöntemlere geçiş stratejilerini belirlemeye başlaması, veri gizliliği ve bütünlüğü açısından kritik önem taşıyacaktır.

9. Kaynakça

- NIST (National Institute of Standards and Technology): AES ve post-kuantum standart çalışmaları

- IBM ve IBM Research: Kuantum bilgisayar çalışmaları, Shor algoritması denemeleri

- RFC 4492 (ECC Cipher Suites for TLS)

- OpenSSL Documentation: RSA, ECC ve AES uygulamaları

- Schneier, B. (1996). “Applied Cryptography.” John Wiley & Sons, Inc.

- Katz, J., & Lindell, Y. (2014). “Introduction to Modern Cryptography.” Chapman and Hall/CRC.

Özet (2000+ Kelimeyi Aşkın Değerlendirme Sonucu)

Bu araştırma raporunda, şifreleme algoritmalarının temel yapı taşları, güncel yaklaşımlar ve geleceğe yönelik tehditler ele alındı. Kişisel verilerin korunması konusuna kapsamlı bir bakış sunarak, AES gibi simetrik şifrelerin ve RSA gibi asimetrik şifrelerin nasıl çalıştığını, hangi veri güvenliği unsurlarını desteklediğini, nerelerde kullanıldığını ve hangi zayıflıklara sahip olduğunu inceledik. Ardından, asal sayılara dayanmayan (ya da farklı yapıda olan) Eliptik Eğri Kriptografisi (ECC) ve kuantum sonrası kriptografi yöntemleriyle ilgili bilgi verildi. Son bölümde ise kuantum bilgisayarların kriptoloji üzerindeki potansiyel etkileri, post-kuantum kriptografinin neden önem kazandığı ve bu alanda neler yapılabileceği tartışıldı.

Özellikle AES ve ECC tabanlı yaklaşımlar, sağladıkları güçlü koruma ve performans avantajları sayesinde günümüzde yaygın olarak benimsenmiştir. RSA halen çok kullanılan bir standart olmakla birlikte, anahtar boyutlarını büyüterek veya ECC gibi yöntemlerle birlikte kullanarak güvenliği artırmak yönünde eğilim vardır. Kuantum bilgisayarların teorik hesaplama gücü, güncel kripto algoritmalarının temel varsayımlarını yerinden sarsabilecek potansiyele sahiptir. Bu nedenle post-kuantum kriptografi, geleceğin en kritik araştırma alanlarından biri hâline gelmiştir.

Rapor hazırlama ve sunum önerileri kısmında, konuların nasıl sınıflandırılacağı, hangi formatta dizileceği ve nelere dikkat edileceği anlatıldı. Bu şekilde, hem akademik hem de iş hayatında pratik uygulamalar yapılabilir; sunumlar daha kapsayıcı ve anlaşılır hâle getirilebilir.

Veri güvenliği ve bilgi gizliliği, yalnızca teknik değil aynı zamanda etik bir konudur. Kriptografik yöntemler, doğru ve bilinçli şekilde kullanıldığı takdirde, kişisel hak ve özgürlükleri desteklerken, kötüye kullanım senaryolarında da suç örgütlerinin iletişimini saklamasına olanak tanıyabilir. Bu yüzden devletlerin ve kurumların şifreleme politikaları, yasalar ve düzenleyici çerçevelerle şekillenir. Uygulamalarda, Gizlilik, Bütünlük, Kimlik Doğrulama ve İnkâr Edememe gibi temel güvenlik ilkeleri gözetilmelidir.

Sonuç olarak, günümüzde AES (256 bit) ve ECC gibi yöntemler güçlü ve pratik çözümler sunarken, orta vadede kuantum sonrası kriptografi yöntemlerinin standartlaşması beklenmektedir. Uzun vadeli bilgi güvenliğini hedefleyen tüm kuruluşlar, verilerini ileride kuantum saldırılarına karşı da koruyabilmek adına post-kuantum algoritmalara geçiş planları yapmalıdır.

Kisa bir cevap veriir misin

Kısa Cevap: Şifreleme Algoritmaları ve Gelecekte Kuantum Bilgisayarları

-

Kişisel Bilgilerin Korunmasında Kullanılan Algoritmalar:

- AES (Simetrik): Hızlı, güvenli (128, 192, 256 bit anahtar).

- DES (Simetrik): Güvenli değil, yerini AES aldı.

- RSA (Asimetrik): Güvenli, dijital imza ve anahtar paylaşımı için yaygın.

-

RSA Dışındaki Yöntemler:

- Eliptik Eğri Kriptografisi (ECC): Daha verimli, küçük anahtarlarla yüksek güvenlik.

- Post-Kuantum Algoritmalar: Kuantum bilgisayar saldırılarına dayanıklı yeni nesil yöntemler.

-

Kuantum Bilgisayarların Etkisi:

- Shor Algoritması: RSA’yı kırabilir, ECC ve diğer yöntemler tehdit altında.

- Post-Kuantum Kriptografi: Kuantum saldırılarına dayanıklı algoritmalar çözüm sunar (lattice-based, code-based vb.).

-

Sonuç: Günümüzde AES ve ECC güvenilir tercihlerdir. Uzun vadede, kuantum sonrası algoritmalar tercih edilmelidir.